เพียงเเค่เข้าไปที่เว็บ http://www.lullar.com/ เเล้วพิม http://www.hi5.com/friend/profile/displayProfile.do?userid=87325080 <--- เปลี่ยนไปตาม id ที่เราเขาไม่ได้ลองดู

ดู hi5 คนอื่นปิดไม่ให้ดูได้ง่ายๆ

แจกโปรแกรม Hiew v7.26 และ w32dsm v10

เป็นโปรเเกรม crack ลองหัดดูครับ

http://yohoo039.diinoweb.com/files/My%20WebDrop/program_crack/

การสร้างหมายเลขบัตรประชาชน ( สมัครเกมส์ )

การโกงรหัสบัตรประชาชน โดยไม่ใช้โปรแกรมเพื่อกรอกหรือสมัครเกม-และอื่นๆโดยใช้การคำนวณด้วยตัวเลขง่ายๆ

สมมุติ ว่าเราจะสมัครเล่นเกมโดยใช้แบบสอบถามให้เรากรอก ปัญหาที่พบมากคือ รหัสบัตรประชาชน ซึ่งใช้ซ้ำกันไม่ได้ และเราอาจจะจำไม่ได้ด้วยว่ารหัสของเรานั้นคือรหัสอะไร

วิธีโกง

หารหัสบัตรประชาชนต้นแบบซึ่งกรอกไปอาจจะใช้ไม่ได้หรือมีคนซ้ำก็ได้13หลัก เช่น

1103100212425

2.โกงให้4ตัวแรกคือ

1103100212425

ให้บวกกันได้เท่ากับหลักที่13เช่น

1+1+0+3=5

ซึ่งบวกกันแล้วได้5เท่ากันกับหลักที่13คือ5

1103100212425

และให้หลักที่6-7เป็นเลข0ตลอด[อาจจะเป็นหลักที่8ก็ได้ เช่น

4105200099392

4100100027620

3103500074417

4108800078542

4108200089110

ซึ่ง ตัวเลขหลักที่5-6-7-8-9-10-11-12คือ100212425 สามารถเปลื่ยนไปเป็นเลขอะไรก็ได้ไม่จำกัดแต่ให้เลขทั้ง13หลักอยู่ในข้อ บังคับอย่างทีบอกไว้ในตอนต้น

วิธีที่ง่ายกว่าคือใช้โปรแกรมโกงรหัสบัตรประชาชนที่มีชื่อว่า TSSN [หาดาวโหลดได้ง่ายมาก]

ซึ่งโอกาสโกงสำเร็จมีน้อยกว่าการคำนวณเพราะการให้โปรแกรม TSSN โกงนั้นมีคนใช้มากแล้ว

ซึ่งการคำนวณของโปรแกรมหลักที่1นั้นมีแค่3กับ4และไม่รองรับตัวเลขรหัสแบบใหม่ซึ่งนำหน้าด้วย1

วิธีเช็ค คนที่ใช้ netcut + โหลด bit

ลองทำดูนะครับ

โปรแกรม wireshark เป็นโปรแกรม network sniffer ตัวหนึ่ง

http://www.wireshark.org <<< Load Program

เอาล่ะมาพูดถึงวิธีเช็คกัน

เมื่อเปิด wireshark ขึ้นมาให้ทำตามนี้ครับ

เรา จะเห็นช่องว่างชื่อ Filter: ให้ใส่ !ip.addr==เบอร์ IP ของเครื่องเรา , เช่นเครื่องผมเป็น IP 192.168.2.24 ก็ใส่เป็น !ip.addr==192.168.2.24 จากนั้นกด apply

ขออธิบายถึงความหมายของ filter ตัวนี้นะครับ ถ้าเราใส่ไปว่า ip.addr==Ip ของเรา สิ่งที่จะได้คือมันจะแสดงข้อมูลที่ Ip ของเราทำการ รับ/ส่งอยู่

แต่ถ้าเราใส่ ! ลงไปข้างหน้าจะหมายถึง ให้แสดงข้อมูลของ Ip อื่นที่ไม่ใช่ของเราที่กำลัง รับ/ส่งข้อมูลอยู่ใน LAN

หลัง จากนั้นกดปุ่ม Capture -> Interface แล้วให้เราดูว่า Interface ไหนที่มี traffic วิ่งอยู่ให้เรากดปุ่ม start ที่ interface นั้นครับ

จากนั้นจะมีหน้าต่างเล็กๆ เด้งขึ้นมาให้ปล่อยไว้ซักพัก แล้วดูว่าช่องไหนที่วิ่งเยอะๆ

ถ้าช่อง arp ของเครื่องในวง LAN เครื่องใดเครื่องหนึ่งเยอะผิดปรกติ

กว่าทุกๆเครื่อง เป็นไปได้ว่าเค้าใช้ netcut อยู่

ถ้าช่อง UDP ของเครื่องในวง LAN เครื่องใดเครื่องหนึ่งเยอะผิดปรกติ

กว่าทุกๆเครื่อง เป็นไปได้ว่าเค้ากำลังโหลด bit อยู่

ง่ายๆ ใครอยากลองเช็คลองดูครับไม่อยาก

20 ไวรัสที่ถูกบันทึกไว้ในประวัติศาสตร์

20 อันดับไวรัสที่ถูกบันทึกไว้ในประวัติศาสตร์

1.CREEPER (1971) โปรแกรมหนอนอินเตอร์เน็ตตัวแรกเกิดขึ้นเมื่อวันที่ 10 ธันวาคม ในคอมพิวเตอร์ที่ใช้ระบบปฏิบัติการ TOPS TEN

2.ELK CLONER (1985) ไวรัสคอมพิวเตอร์ส่วนบุคคลตัวแรกที่เกิดกับ Apple IIe เป็นผลงานของเด็กนักเรียนระดับมัธยมศึกษา (เกรด 9)

3.THE INTERNET WORM (1985) เขียนโดยบุคลากรในมหาวิทยาลัยคอร์เนลล์ซึ่งมีผลต่อการใช้งานอินเตอร์เน็ต

4.PAKISTANI BRAIN (1988) ไวรัสตัวแรกที่ติดกับคอมพิวเตอร์พีซีไอบีเอ็ม เขียนโดยสองพี่น้องจากปากีสถาน ถือเป็นไวรัสตัวแรกที่สื่อให้ความสนใจอย่างแพร่หลาย

5.JERUSALEM FAMILY (1990) มีสายพันธุ์ที่แตกต่างกันประมาณ 50 สายพันธุ์ เชื่อกันว่ามีต้นกำเนิดมาจากมหาวิทยาลัยเยรูซาเล็ม

6.STONED (1989) ไวรัสที่แพร่ระบาดหนักที่สุดช่วงสิบปีแรก ติดเชื้อในส่วนบูตระบบ /.mbr ส่งผลให้รีบูตระบบหลายครั้งและยังแสดงข้อความว่า "your computer is now stoned"

7.DARK AVENGER MUTATION ENGINE (1990) เขียนเมื่อปี 1988 แต่นำไปใช้ครั้งแรกต้นปี 1990 เช่นเดียวกับไวรัส POGUE และ COFFEESHOP กลไกการกลายพันธุ์ได้หลากหลายรูปแบบของไวรัสตัวนี้ ทำให้ไวรัสสามารถทำงานได้ตลอดเวลา

8.MICHEANGELO (1992) สายพันธุ์หนึ่งของ STONED ความสามารถทำลายล้างสูง โดยวันที่ 6 มีนาคม ไวรัสตัวนี้จะลบ 100 เซ็คเตอร์แรกของฮาร์ดไดรฟ์ให้ใช้งานไม่ได้

9.WORLD CONCEPT (1995) ไวรัส Microsoft Word Macro ตัวแรกที่แพร่กระจายสู่โลกภายนอก โดยมีการแอบใส่ข้อความไว้ว่า "That"s enough to prove my point" ถือเป็นการเปิดศักราชใหม่ในยุคที่สองของไวรัสคอมพิวเตอร์ และที่สำคัญเป็นไวรัสคอมพิวเตอร์ที่เกิดจากแฮกเกอร์ซึ่งมีทักษะน้อยมาก

10.CIH/CHERNOBYL (1998) ไวรัส Chernobyl เป็นไวรัสทำลายล้างมากที่สุดเท่าที่เคยพบ เริ่มปฏิบัติการทำลายล้างโดยอาศัยเงื่อนไข คือ เมื่อปฏิทินในเครื่องคอมพิวเตอร์ตรงกับวันที่ 26 ในทุกๆ เดือน สามารถทำลายข้อมูลในฮาร์ดดิสก์ และทำลายข้อมูลการบูตที่เก็บอยู่ในไบออส โดยแฟลชไบออสด้วยข้อมูลขยะส่งผลให้ข้อมูลต่างๆ ที่เคยแสดงตอนบูตเครื่องกลายเป็นหน้าว่างๆ และไม่สามารถเรียกขึ้นมาใช้งานได้อีกต่อไป

11.MELISSA (1999) ไวรัสสำคัญตัวแรกที่แพร่ระบาดผ่านอี-เมล และเป็นการเริ่มต้นของยุคไวรัสอินเตอร์เน็ตอย่างแท้จริง แม้ Melissa ไม่ได้มีวัตถุประสงค์เพื่อการทำลาย แต่ก่อให้เกิดความรำคาญแก่ผู้ใช้เนื่องจากจะทำให้กล่องรับอี-เมลเต็มในทุก ที่ที่เกิดการติดเชื้อ

12.LOVEBUG (2001) หนอนอี-เมลที่ได้รับความนิยมสูงสุด เป็นรูปแบบของการใช้ชุมชนเครือข่ายสังคมออนไลน์ให้เป็นประโยชน์

13.Code RED (2001) ตั้งชื่อตามเครื่องดื่มที่มีคาเฟอีนสูงที่ได้รับความนิยม ไวรัสเครือข่ายตัวนี้จะอาศัยอยู่ในคอมพิวเตอร์ที่มีช่องโหว่ความปลอดภัย และทำการแพร่ระบาดด้วยตัวเอง

14.NIMDA (2001) เรียกกันว่า "Swiss Army Knife" หรือมีดอเนกประสงค์ของไวรัส ซึ่งจะใช้หลายวิธีในการเข้าสู่เครือข่าย ไม่ว่าจะเป็นหน่วยความจำล้นอี-เมล การใช้เครือข่ายร่วมกัน และวิธีการอื่นๆ อีกเป็นสิบวิธี

15.BAGEL/NETSKY (2004) เป็นไวรัสที่ออกแบบมาโดยมีความสามารถเทียบเคียงกัน และต่อสู้กันเอง แต่ละตัวสร้างสายพันธุ์ออกมาอีกนับร้อยสายพันธุ์ และใช้เทคโนโลยีใหม่ๆ ซึ่งประสบความสำเร็จในการแพร่ระบาดอย่างมาก หนอนทั้งสองตัวนี้ติดอยู่ในกระแสข่าวตลอดทั้งปี

16.BOTNETS (2004) นักรบซอมบี้ในโลกอินเตอร์เน็ตเหล่านี้ช่วยงานอาชญากรไซเบอร์ด้วยการสะสมกำลังพลคอมพิ

วเตอร์ ที่ติดเชื้ออย่างไม่มีวันสิ้นสุด โดยอาชญากรไซเบอร์จะสามารถกำหนดค่าใหม่ให้กับคอมพิวเตอร์ในเครือข่ายได้ เพื่อให้ส่งต่อสแปม เพิ่มเหยื่อติดเชื้อ และขโมยข้อมูล

17.ZOTOB (2005) หนอนตัวนี้มีผลเฉพาะกับระบบ Windows 2000 ที่ไม่ได้ติดตั้งโปรแกรมซ่อมแซม แต่ความสามารถที่โดดเด่น เข้าควบคุมไซต์ของสื่อรายใหญ่หลายแห่ง รวมทั้งซีเอ็นเอ็น และนิวยอร์ก ไทม์ส ด้วย

18.ROOTKITS (2005) หนึ่งในเครื่องมือที่ได้รับความนิยมสูงสุดในโลกของโค้ดที่เป็นอันตราย ซึ่งถูกใช้เพื่อทำให้มัลแวร์อื่นสามารถซ่อนตัวอยู่ในคอมพิวเตอร์ได้ โดยมัลแวร์ที่ซ่อนตัวอยู่จะทำงานที่เป็นอันตรายอย่างลับๆ

19.STORM WORM (2007) ไวรัสลวงที่ที่เกิดขึ้นซ้ำนับพันๆ ครั้ง และในท้ายที่สุดก็จะสร้างบ็อตเน็ตที่มีขนาดใหญ่ที่สุดในโลก โดยเชื่อว่ามีคอมพิวเตอร์ที่ติดเชื้อในเวลาเดียวกันมากกว่า 15 ล้านเครื่อง และอยู่ภายใต้การควบคุมของอาชญกรใต้ดิน

20.ITALIAN JOB (2007) ไม่ใช่มัลแวร์ที่ใช้เครื่องมือเดี่ยวๆ แต่เป็นการโจมตีร่วมกันโดยใช้ชุดเครื่องมือที่จัดเตรียมไว้ล่วงหน้าหรือ รู้จักว่า MPACK เพื่อสร้างมัลแวร์รุ่นใหม่เพื่อการขโมยข้อมูลขึ้นมา และมีเว็บไซต์กว่าหมื่นแห่งตกเป็นเหยื่อ

คำสั่ง DOS เกี่ยวกับ network

การใช้คำสั่ง ping ในการตรวจสอบระบบเครือข่าย

การตรวจสอบระบบเครือ ข่ายอย่างง่าย สามารถที่จะทำได้โดยใช้คำสั่ง ping ซึ่งจะเป็นคำสั่งที่มีอยู่แล้วในระบบปฏิบัติการ Windows และ Linux เพียงแต่จะมีรูปแบบการใช้งานคำสั่งที่แตกต่างกัน

รูปแบบคำสั่ง ping บนระบบปฏิบัติการวินโดวส์

C:\WINDOWS>ping

การ ใช้งานคำสั่ง ping ทั่วไปจะใช้คำสั่ง คือ ping ไอพีแอดเดรส เช่น ping 202.155.25.66 ping 100.10.15.20 หรือ อาจจะใช้คำสั่ง ping ไปยังชื่อโดเมนปลายทางก็ได้ เช่น ping www.yahoo.com หรือ ping www.geocity.com เมื่อใช้งานคำสั่งนี้ โปรแกรมจะส่งแพ็คเก็ตขนาด 32 ไบต์ออกไป 3 ครั้งแล้วรายงานผลกลับมา ซึ่งสามารถใช้ออพชั่นในการเปลี่ยนขนาดของแพ็คเก็ตหรือจำนวนครั้งของการส่ง ได้

ตัวอย่างการใช้งานออพชั่นต่างๆ ของโปรแกรม ping

ping -t 10.0.20.15 เป็นการกำหนดให้ใช้คำสั่ง ping ไปยังเป้าหมายเรื่อยๆไม่มีการหยุดจนกว่าผู้ใช้คำสั่ง ping จะกดปุ่ม Ctrl + C เพื่อยกเลิกการ ping หรือ กด Ctrl + Break เพื่อหยุด

ping -n 300 10.0.50.12 โปรแกรมจะทำการ ping ไปยังเครื่อง 10.0.50.12 จำนวน 300 ครั้งแล้วหยุดเอง

การรายงานข้อผิดพลาดของคำสั่ง ping

เมื่อ คำสั่ง ping ทำงานแล้วไม่ว่าระบบเครือข่ายจะสามารถเชื่อมต่อได้หรือไม่ก็ตาม คำสั่ง ping ก็จะรายงานผลการใช้งานออกมา เมื่อไม่สามารถติดต่อกับเครือข่ายได้จะมีรายงานผลดังนี้

1.Request time out

ข้อ ผิดพลาดนี้ หมายความว่า เมื่อคำสั่ง ping ส่งแพ็คเกจ ไปยังเครื่องปลายทางแล้วเครื่องปลายทางไม่ตอบกลับมาภายในเวลาที่กำหนด ปัญหาที่พบส่วนใหญ่จะมีดังนี้

- เครื่องปลายทางไม่ได้เปิดอยู่

- ระบบเครือข่ายช้ามาก ไม่สามารถตอบรับการ ping ได้ภายในเวลาที่กำหนด

- ระบบเครือข่ายมีปัญหาไม่สามารถติดต่อกับเครื่องปลายทางได้

- เครื่องปลายทางทำงานหนักมากไม่สามารถตอบรับการ ping ได้ทัน

2. No route to host

ข้อผิดพลาดนี้เกิดจาก ความผิดพลาดของ เราติ้งเทเบิล ปัญหาที่พบบ่อยก็คือ

- ไม่มีการระบุดีฟอล์ตเราติ้งเทเบิลหรือไม่มีการระบุเกตเวย์

- ไม่มีการระบุเส้นทางที่จะส่งข้อมูลไปยังเครื่องปลายทาง

- โมเด็มหลุดหรือสายแลนหลุดแล้วทำให้ดีฟอล์ตเทเบิลหายไป

3. Host unknown

ข้อ ผิดพลาดนี้เกิดจากการที่เราสั่งให้ ping เป็นชื่อเครื่องคอมพิวเตอร์แล้ว เครื่องคอมพิวเตอร์ไม่สามารถ เปลี่ยนชื่อเครื่องคอมพิวเตอร์ให้เป็นไอพีแอดเดรสได้

'nslookup' สามารถใช้เพื่อ Reverse DNS lookup

ดังนั้นถ้าคุณมีเครื่องคอมพิวเตอร์ที่ใช้ระบบปฏิบัติการยูนิกซ์หรือคุณสามารถใช้งานมันได้

ขั้นแรกคุณต้องหาว่าคำสั่ง nslookup อยู่ตรงไหนโดยการใช้คำสั่งต่อไปนี้:

$>nslookup IP Address

เราพิมพ์ IP แอดเดรสลงไป ในที่นี้เราพิมพ์ 203.94.12.01

(ซึ่งเป็น IP ที่ผมต้องการหา)

$>nslookup 203.94.12.01

คุณ จะเห็นผลลัพธ์ออกมาเป็น: mail2.nol.net.in ในตอนนี้ถ้าคุณดูที่ชื่อ hostname ที่เปลี่ยนมาจาก***พีแอดเดรสอย่างตั้งใจ จะเห็นได้ว่าส่วนหลังสุดจะบอกถึง ประเทศที่ระบบนั้นตั้งอยู่ จากตัวอย่างคุณเห็น '.in' ซึ่งบอกว่าระบบนี้อยู่ในประเทศอินเดีย ทุกประเทศมีรหัสประเทศของตัวเองซึ่งจะเห็นได้บ่อยมากกว่าชื่อท้ายสุดที่ไม่ ใช่รหัสประเทศ วิธีนี้สามารถใช้เพื่อค้นหาว่าคน ๆ นั้นอยู่ในประเทศใหน

ผู้ใช้วินโดวส์สามารถตามรอยของ IP โดยการพิมพ์คำสั่ง tracert

C:\windows>tracert IP หรือ Hostname

สำหรับวิธีใช้คำสั่งนี้ พิมพ์ว่า: 'tracert' ที่ดอสพรอมพ์

ต่อมาเรามาดูที่ผลที่ได้เมื่อผมตามรอย***พีของผมเอง โปรดสังเกตว่าผมอยู่ที่เมืองนิวเดลลีในอินเดีย ให้ดูชื่อของ hostname

อย่างละเอียด แล้วคุณจะพบว่ามันได้ เปิดเผยถึงเมืองต่าง ๆ ที่แพ็คเกตผ่าน

C:\windows>tracert 203.94.12.54

Tracing route to 203.94.12.54 over a maximum of 30 hops

1 abc.netzero.com (232.61.41.251) 2 ms 1 ms 1 ms

2 xyz.Netzero.com (232.61.41.0) 5 ms 5 ms 5 ms

3 232.61.41.10 (232.61.41.251) 9 ms 11 ms 13 ms

4 we21.spectranet.com (196.01.83.12) 535 ms 549 ms 513 ms

5 isp.net.ny (196.23.0.0) 562 ms 596 ms 600 ms

6 196.23.0.25 (196.23.0.25) 1195 ms1204 ms

7 backbone.isp.ny (198.87.12.11) 1208 ms1216 ms1233 ms

8 asianet.com (202.12.32.10) 1210 ms1239 ms1211 ms

9 south.asinet.com (202.10.10.10) 1069 ms1087 ms1122 ms

10 backbone.vsnl.net.in (203.98.46.01) 1064 ms1109 ms1061 ms

11 newdelhi-01.backbone.vsnl.net.in (203.102.46.01) 1185 ms1146 ms1203 ms

12 newdelhi-00.backbone.vsnl.net.in (203.102.46.02) ms1159 ms1073 ms

13 mtnl.net.in (203.194.56.00) 1052 ms 642 ms 658 ms

ผลลัพธ์ข้างบนแสดงให้เราเห็นถึงเส้นทางที่ข้อมูลได้เดินทางผ่านไปดังนี้:

Netzero (***เอสพีที่ส่งข้อมูลออกไป) ---> Spectranet (A Backbone Provider) ----->New York ISP --->New York Backbone -> Asia --> South Asia -> India Backbone --> New Delhi Backbone--> Another router in New Delhi Backbone ---> New Delhi ISP

แสดงให้เห็นถึงสถานที่อยู่ของผมจริง ๆ ที่เป็น: นิวเดลลี, อินเดีย, เอเชียใต้

บางครั้งการใช้คำสั่ง 'tracert' โดยใช้***พี ไม่ได้ให้ข้อมูลที่เป็นประโยชน์เลย คุณเห็นจากตัวอย่างข้างบนว่า hostname

ได้ บอกถึงชื่อเมืองหรือประเทศที่ระบบนั้นตั้งอยู่ อย่างไรก็ตาม ในบางครั้งชื่อ hostname แทบจะไม่ได้บอกอะไรที่เป็นประโยชน์เลย สมมติว่าการตามรอยจบลงที่ hostname abc.com จะทำให้ไม่ชัดเจนและไม่ให้ร่องรอยที่ให้ค้นหาได้เลยว่า ระบบนั้นอยู่ที่ไหน

tracert << ตรวจสอบการเดินทางของแพ็กเก็จ

telnet << ที่จริงใช้ในการ telnet ไปควบคุมเครื่อง แต่ผมใช้ตรวจสอบการเปิด-ปิดพอร์ตเครื่องปลายทาง(ประโยชน์อีกอย่าง เผื่อติดไฟร์วอล)

route << ตรวจสอบตาราง routing table

ipconfig << ตรวจสอบ ip address

เทคนิคที่ทำให้เครื่องคอมเราเร็วขึ้น

เทคนิคที่ทำให้เครื่องคอมเราเร็วขึ้น

เทคนิคไม่ลับ เพื่อให้เครื่องคอมพิวเตอร์ของคุณทำงานได้เร็วที่สุด

ประกอบด้วยการแก้ไฟล์ msdos.sys system.ini และ การปรับแต่งอื่น ๆ เพื่อเพิ่มความเร็วให้สุด ๆ ไปเลย

1. เริ่มต้นด้วยการเร่งความเร็วในการ startup ด้วย การลดจำนวนโปรแกรมที่เรียกออกมาเวลาเปิดเครื่อง

- คลิก start --> run พิมพ์ msconfig ไปที่แถบ startup จะมีรายชื่อโปรแกรมต่าง ๆ ออกมา

ให้ดูว่าโปรแกรมตัวไหนที่เราไม่ต้องการ หรือไม่จำเป็นต้องใช้ก็ให้เอาเครื่องหมายถูกออกไปนะ

แล้วก็คลิก OK แล้วก็ restart เครื่องใหม่

(ตัวอย่าง โปรแกรมที่เอาออกได้ เช่น Mirabilis ICQ, Winamp Agent, Real tray, Microsoft find fast, Office startup เป็นต้น

** สิ่งที่ต้องระวัง และ ห้าม เอาออกไป เช่น internat.exe, ScanRegistry, TaskMonitor, Systemtray, LoadPowerProfile และก็ driver ของ โมเด็ม หรือ อุปกรณ์อื่น ๆ เป็นต้น )

2. แก้ไขไฟล์ msdos.sys ให้ boot ได้เร็วขึ้น

- ทำได้โดยเปิด Windows Explorer ไปที่ drive C: แล้วก็หาไฟล์ msdos.sys ( หากหาไม่เจอ ให้ไปคลิกที่ View --> Folder Option แล้วมองหาคำว่า Show all files )

- คลิกขวาที่ msdos.sys เลือก properties ดูที่ส่วน attribute แล้วเอาเครื่องหมายถูกที่ Read-only และ Hidden ออกไป และติ๊กเพิ่มที่ Archive คลิก OK

- เปิดโปรแกรม notepad (คลิก start --> run พิมพ์ notepad)

- คลิก File --> Open เปิดไฟล์ msdos.sys (ที่ส่วน file type ต้องเลือกเป็น *.* All files จึงจะมองเห็น msdos.sys ได้)

- เพิ่มคำสั่ง BootDelay=0 เข้าไปในส่วน Options (ระวังตัวใหญ่ตัวเล็กด้วย)

- Save แล้วปิดโปรแกรม (อย่าลืมแก้ properties --> attribute ให้มีค่า Read-only และ Hidden เหมือนเดิมด้วย)

- restart เครื่อง

3. แก้ไขไฟล์ system.ini ใน windows folder ซึ่งจะช่วยให้มีหน่วยความจำเพิ่มในโหมด Dos

- คลิก Start --> find พิมพ์ system.ini เมื่อพบแล้วให้ดับเบิ้ลคลิกที่ชื่อไฟล์

- หาส่วน [386Enh] แล้วเพิ่ม LocalLoadHigh=1

- save แล้วปิด, restart เครื่องใหม่

4. คุณสามารถลบไฟล์ drvspace.bin และ dblspace.bin ได้

หากคุณไม่ได้ใช้การบีบอัดของ Windows เช่น double space วิธีการ คือ

- คลิก start --> find พิมพ์ drvspace.bin, dblspace.bin แล้วกด search

- คลิกขวาเลือก delete ให้ครบทุกตัว

- ทดสอบ restart เครื่อง และใช้งานไปซักพักสองสามวัน หากไม่มีปัญหาอะไรเกิดขึ้น ท่านก็สามารถลบไฟล์ออกจาก recycle bin ได้เลย.

อาการของเครื่องที่ติดไวรัส

สามารถสังเกตุการทำงานของเครื่องคอมพิวเตอร์ถ้ามีอาก ารดังต่อไปนี้อาจเป็นไปได้ว่าได้มีไวรัสเข้าไปติดอยู ่ในเครื่องแล้ว อาการที่ว่านั้นได้แก่

1.ใช้เวลานานผิดปกติในการเรียกโปรแกรมขึ้นมาทำงาน

2.ขนาดของโปรแกรมใหญ่ขึ้น

3.วันเวลาของโปรแกรมเปลี่ยนไป

4.ข้อความที่ปกติไม่ค่อยได้เห็นกลับถูกแสดงขึ้นมาบ่อ ย ๆ

5.เกิดอักษรหรือข้อความประหลาดบนหน้าจอ

6.เครื่องส่งเสียงออกทางลำโพงโดยไม่ได้เกิดจากโปรแกร มที่ใช้อยู่

7.แป้นพิมพ์ทำงานผิดปกติหรือไม่ทำงานเลย

8.ขนาดของหน่วยความจำที่เหลือลดน้อยกว่าปกติ โดยหาเหตุผลไม่ได้

9.ไฟล์แสดงสถานะการทำงานของดิสก์ติดค้างนานกว่าที่เคยเป็น

10.ไฟล์ข้อมูลหรือโปรแกรมที่เคยใช้อยู่ ๆ ก็หายไป

11.เครื่องทำงานช้าลง

12.เครื่องบูตตัวเองโดยไม่ได้สั่ง

13.ระบบหยุดทำงานโดยไม่ทราบสาเหตุ

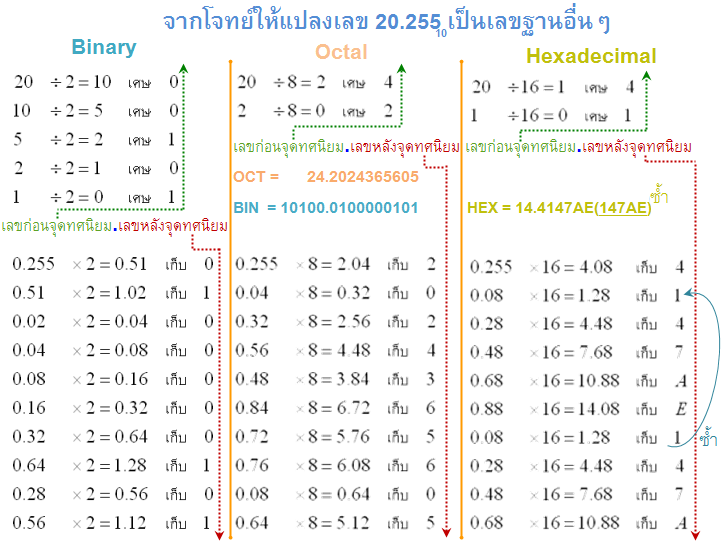

3 การอ่านและแปลเลขฐานต่างๆ(จำนวนจริง)##มีทศนิยม

ก่อนอื่นต้องบอกว่าหัวข้อนี้จะขอกล่าวถึงเลขฐาน2 [Binary Number]เป็นหลักนะครับ

เนื้อหาจะเริ่มออกไปทาง นำไปใช้งานได้แล้วนะครับ และจะมีตัวอย่างเล็กน้อยครับ

โดยจะขอกล่าวย้อนถึงเนื้อหา Chaptor ที่แล้วสักเล็กน้อยนะครับ

จากChaptor ที่ 2 ทำให้เราทราบได้ว่า

- -หลักที่มีค่าน้อยที่สุดในชุดตัวเลขจะอยู่ทางขวาสุด และจะถูกเรียกว่า "หลักหน่วยหรือหลักแรก" เหมือนกันทุกฐานตัวเลข

- -ในหลักหน่วย หรือหลักแรกนี้ จะมีค่า = ตัวเลขคูณกับเลขชี้ฐานยกกำลัง 0

- 1. หลักการเพิ่มเติมในการอ่านตัวเลขหลังจุดทศนิยม

หรือใช้วิธีตรงข้ามก็ได้ ในกรณีที่คำนวนเฉพาะชุดเลขหลังจุดทศนิยม วิธีนี้จะเป็นที่นิยมกว่า

ส่วนการแปลงแลขฐานสิบให้เป็นฐานอื่นๆ ก็ยังคงใช้วิธีการและหลักการเดิมได้เช่นกัน

แต่วิธีการทำตรงข้าม ในการคำนวนเฉพาะชุดตัวเลขหลังจุดทศนิยม ก็ยังเป็นวิธีที่นิยมใช้มากกว่าเช่นกัน เพราะคำนวนได้ง่ายกว่า

กล่าวคือ แยกตัวเลขออกเป็น 2 ชุด คือชุดก่อนจุดทศนิยม และชุดหลังจุดทศนิยม เมื่อคำนวนเสร็จแล้วจึงนำมาประกอบกันใหม่

- 1.1วิธีเทียบดรรชณีเลขยกกำลัง

จากสูตร

โดยตัวแปลต่างๆจะแทนค่าดังนี้

โดยตัวแปลต่างๆจะแทนค่าดังนี้Na คือชุดของเลขฐานที่จะนำมาแปลง

D แทนจำนวนเลขฐานสิบที่เป็นผลลัพธ์

N แทนตัวเลขฐาน1อัขระ(หนึ่งหลักนั่นเอง)

f แทนด้วยจำนวนหลักที่ ของตัวเลขNนั้นๆ เช่น Na(จำนวนทั้งหมดของเลขฐาน)=756.32 ; ถ้า N คือเลข5 f=2 และถ้า N คือเลข3 f=0

M แทนด้วยเลขชี้ฐาน ของตัวเลขชุดนั้นๆ เช่นถ้าเลขที่เอามาคำนวนเป็นฐานแปด M=8

วิธีตรงข้าม ใช้ในการคำนวนตัวเลขหลังจุดทศนิยมเท่านั้นคือ

โดยหลักที่ของตัวเลขที่แทนด้วย f จะเริ่มนับจากตัวที่อยู่ติดกับจุดทศนิยมเป็นหลักที่1

ตัวอย่าง

เปรียบเทียบสูตร จริงๆแล้วสูตรทั้ง 2 นั้นไม่ได้ต่างกัน เพียงแค่ใช้หลักการสลับที่การคูณหารเท่านั้น

โดยจะอธิบายด้วยสูตรสั้นๆ ดังนี้

วิธีทำที่ชัดเจนจะอธิบายในหัวข้อที่2

.

- 1.2 วิธีคูณตามจำนวนฐาน

นำจำนวนจริงที่ตัดมาเฉพาะที่เป็นชุดตัวเลขหลังจุดทศนิยมของเลขฐาน10ที่ต้องการแปลงค่

ากลับ

มาทำการคูณด้วยตัวเลขชี้ฐานของตัวเลขที่ต้องการแปลงค่าไป

และนำชุดตัวเลขของผลคูณแต่ละครั้ง(เอาเฉพาะค่าที่อยู่หลังจุดทศนิยม) มาทำการคูณซ้ำด้วยวิธีเดิม จนกว่าจะได้จำนวนหลักที่ต้องการ

จำนวนเต็มของผลคูณที่ได้(ตัวเลขหน้าจุดทศนิยม) คือตัวเลขฐานที่เราต้องการแปลงแต่ละหลักนับจากทางซ้าย(หลังจุดทศนิยม)

วิธีทำที่ชัดเจนจะอธิบายในหัวข้อที่2

- 2. การแปลงค่าระหว่างเลขฐานต่างๆ

ให้ใช้เป็นแนวทางและตัวอย่าง เพื่อให้เห็นภาพการคำนวนจริง

- 2.1 เลขฐานสอง

จะเห็นว่าผลลัพท์เหมือนกัน

(ที่บอกว่าสะดวกกว่า ก็เพราะเวลากดเครื่องคิดเลข จะได้ไม่ต้องนั่งกดเลขยกกำลังติดลบไงครับ )

DEC2BIN แปลงฐานสิบเป็นฐานสองแบบมีจุดทศนิยม

นำมาทำการแยกชุดตัวเลขออกเป็น 2 ส่วน

นำมาทำการแยกชุดตัวเลขออกเป็น 2 ส่วนชุดตัวเลขหน้าจุดทศนิยมให้ทำเหมือนเดิม คือการหารต่อเนื่อง

และชุดตัวเลขหลังจุดทศนิยม จะใช้วิธีตรงข้าม คือการคูณต่อเนื่อง

ชุดตัวเลขหน้าจุดทศนิยมแปลงเป็นเลขฐาน 2 ดังนั้น ตัวหารคือ 2

11/2 = 5 เศษ 1

5/2 = 2 เศษ 1

2/2 = 1 เศษ 0

1/2 = 0 เศษ 1----หยุดตรงนี้เพราะผลหารเป็น 0

จะได้ชุดตัวเลขหน้าจุดทศนิยม เป็น 1011

ชุดตัวเลขหลังจุดทศนิยมแปลงเป็นเลขฐาน 2 ดังนั้น ตัวคูณคือ 2

0.3125x2 = 0.625 หลักที่1คือ 0

0.625x2 = 1.25 หลักที่2คือ 1

0.25x2 = 0.5 หลักที่3คือ 0

0.5x2 = 1.0 หลักที่2คือ 1 ----หาต่อไม่ได้แล้วเพราะหลังจุดทศนิยมทศนิยมมีค่า =0

จะได้ชุดตัวเลขหลังจุดทศนิยม เป็น 0101

เมื่อนำตัวเลขทั้งสองชุดมารวมกันจะได้ = 1011.0101

- เลขฐานแปดและฐานสิบหก

ดังนั้นจะไม่ขออธิบายให้ยืดยาว เมื่อยนิ้วแล้ว จะขอแสดงเป็นรูปภาพตัวอย่างเลยก็แล้วก้นนะครับ

โจทย์ตัวอย่างคือ 20.255

2 การอ่านและแปลเลขฐานต่างๆ(จำนวนเต็ม)

จะขอเริ่มที่การอ่านเลขฐานต่างๆเป็นจำนวน(โดยอ่านเป็นเลขฐานสิบ) และหลักเกณท์ในการตีความ1. หลักการอ่านเลขฐานต่างๆ และตีความให้อยู่ในรูปฐานสิบ

หลักการในการตีความเลขฐานอื่นๆให้เป็นเลขฐานสิบคือ วิธีเทียบดรรชณีเลขยกกำลัง

ส่วนวิธีแปลงเลขฐานสิบเป็นฐานอื่นๆจะใช้วิธีหารตามจำนวนฐาน1.1วิธีเทียบดรรชณีเลขยกกำลัง

เป็นการตีความโดยวิธีเทียบบัญญัติไตรยางค์อันมีขั้นตอนดังนี้

ผลรวมของ เลขฐานที่ต้องการตีความแต่ละหลักคูณกับ ผลลัพธ์ที่ได้จากการนำเลขชี้ฐานมายกกำลังด้วยเลขหลัก-1

แทนด้วยสูตรได้ดังนี้ Na->D ; D=SUM โดยตัวแปรต่างๆจะแทนค่าดังนี้

โดยตัวแปรต่างๆจะแทนค่าดังนี้

Na คือชุดของเลขฐานที่จะนำมาแปลง

D แทนจำนวนเลขฐานสิบที่เป็นผลลัพธ์

N แทนตัวเลขฐาน1อัขระ(หนึ่งหลักนั่นเอง)

f แทนด้วยจำนวนหลักที่ ของตัวเลขNนั้นๆ เช่น Na(จำนวนทั้งหมดของเลขฐาน)=756 ; ถ้า N คือเลข5 f=2

M แทนด้วยเลขชี้ฐาน ของตัวเลขชุดนั้นๆ เช่นถ้าเลขที่เอามาคำนวนเป็นฐานแปด M=8

ตัวอย่าง

วิธีทำที่ชัดเจนจะอธิบายในหัวข้อที่21.2 วิธีหารตามจำนวนฐาน

เป็นการแปลงค่ากลับจากจำนวนฐานสิบไปเป็นเลขฐานที่ต้องการ มีขั้นตอนดังนี้

นำจำนวนเต็มของเลขฐาน10 ที่ต้องการแปลงค่ากลับมาหารด้วยตัวเลขชี้ฐานของตัวเลขที่ต้องการแปลงค่าไป

และนำจำนวนเต็มของผลหารที่ได้ มาทำการหารซ้ำด้วยวิธีเดิม จนกว่าผลหารจะมีค่า=0

เศษที่ได้จากการหารแต่ละครั้ง คือตัวเลขฐานที่เราต้องการแปลงแต่ละหลักนับจากทางขวา

วิธีทำที่ชัดเจนจะอธิบายในหัวข้อที่22. การแปลงค่าระหว่างเลขฐานต่างๆ

โดยจะอธิบายรวบยอด ทั้งการแปลงไปและกลับ ของเลขฐานแต่ละชนิด

ให้ใช้เป็นแนวทางและตัวอย่าง เพื่อให้เห็นภาพการคำนวนจริง2.1 เลขฐานสอง

BIN2DEC แปลงฐานสองเป็นฐานสิบ

DEC2BIN แปลงฐานสิบเป็นฐานสอง

ตัวอย่าง  นำมาทำการหารต่อเนื่องจากวิธีในหัวข้อ 1.2 จะได้ดังนี้

นำมาทำการหารต่อเนื่องจากวิธีในหัวข้อ 1.2 จะได้ดังนี้

แปลงเป็นเลขฐาน 2 ดังนั้น ตัวหารคือ 2

181/2 = 90 เศษ 1

90/2 = 45 เศษ 0

45/2 = 22 เศษ 1

22/2 = 11 เศษ 0

11/2 = 5 เศษ 1

5/2 = 2 เศษ 1

2/2 = 1 เศษ 0 ---ยังไม่จบ เพราะผลหารยังไม่เท่ากับ 0

1/2 = 0 เศษ 1 ---จบตรงนี้นะผลหารต้องเท่ากับ 02.2 เลขฐานแปด

OCT2DEC แปลงฐานแปดเป็นฐานสิบ

D = (1x512)+(7x64)+(5x8)+(2x1)

D = 512+448+40+2

DEC2OCT แปลงฐานสิบเป็นฐานแปด นำมาทำการหารต่อเนื่องจากวิธีในหัวข้อ 1.2 จะได้ดังนี้

นำมาทำการหารต่อเนื่องจากวิธีในหัวข้อ 1.2 จะได้ดังนี้

แปลงเป็นเลขฐาน 8 ดังนั้น ตัวหารคือ 8

1002/8 = 125 เศษ 2

125/8 = 15 เศษ 5

15/8 = 1 เศษ 7

1/8 = 0 เศษ 1 ---จบตรงนี้นะผลหารต้องเท่ากับ 0

- 2.3 เลขฐานสิบหก

ให้เข้าใจเลยว่า นี่ไม่ใช่ภาษาอังกฤษ ดังนั้น A B C D E F คือตัวเลขทั้งสิ้นโดย

DEC2HEX แปลงฐานสิบเป็นฐานสิบหก

ตัวอย่าง

นำมาทำการหารต่อเนื่องจากวิธีในหัวข้อ 1.2 จะได้ดังนี้

นำมาทำการหารต่อเนื่องจากวิธีในหัวข้อ 1.2 จะได้ดังนี้แปลงเป็นเลขฐาน 16 ดังนั้น ตัวหารคือ 16

20266/16 = 1266 เศษ 10(A)

1266/16 = 79 เศษ 2

79/16 = 4 เศษ 15(F)

4/16 = 0 เศษ 4 ---จบตรงนี้นะผลหารต้องเท่ากับ 0

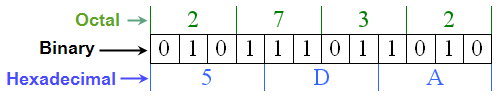

- [3. หัวข้อเพิ่มเติม] การแปลงค่าฐานสองไปฐานแปดและสิบหก

ดังนั้นจึงเพิ่มหัวข้อนี้ขึ้นมา เพื่ออธิบายถึงรูปแบบอย่างง่ายในการแปลงค่าระหว่าง เลขฐานสอง, แปด และสิบหก

ซึ่งจะเป็นวิธีที่รวดเร็วกว่าการแปลงเป็นเลขฐานสิบก่อนแล้วแปลงกลับมาอีกทีหนึ่ง

แปลงฐานสองเป็นฐานแปดและฐานสิบหก

เราจะยึดเลขฐานสองเป็นหลักนะครับ ดังนั้นจะขอเริ่มที่เลขฐานสองก่อนเป็นอันดับแรก

เลขฐานสองนั้น ไม่ว่าจะมีกี่หลัก(digit)ในทางคอมพิวเตอร์นั้น แต่ละ digit ของเลขฐานสอง จะถูกเก็บไว้ด้วยพื้นที่เพียง 1bit

ซึ่งข้อมูลที่คอมพิวเตอร์จะเก็บไว้ เป็นข้อมูลแบบ Hi-Low Voltage หรือก็คือเก็บบันทึกได้เพียง 2 ค่าเท่านั้น

ดังนั้น ทุกรูปแบบข้อมูล ล้วนถูกแปลงให้อยู่ในรูปฐานสองทั้งสิ้น

ซึ่งการเก็บข้อมูล จะเก็บไว้ในพื้นที่ชุดละ8bits หรือก็คือ 1Byte จะไม่มีการแบ่งเก็บแบบไม่เต็ม 8bit เด็ดขาด

เมื่อข้อมูลขั้นต่ำจะถูกเก็บในพื้นที่ 1Byte ดังนั้นหากชุดข้อมูลเรามีจำนวน 14digit ก็จะถูกเก็บในพื้นที่ขนาด 16bit

จากข้อมูลเบื้องต้น เลขฐานสอง 1หลัก(digit) ถูกเก็บไว้ด้วยพื้นที่ขนาด 1bit

เลขฐานแปด1หลัก จะถูกเก็บด้วยพื้นที่3bit และเลขฐานสิบหกจะถูกเก็บไว้ด้วยพื้นที่ 4bit

หากสังเกตให้ดีจะเห็นความสัมพันธ์ของชุดตัวเลขทั้ง 3 ฐาน

ดังนี้

เท่ากันหรือไม่ ลองคำนวนดูสิ

1 ความรู้เบื้องต้นเกี่ยวกับเลขฐาน

เลขฐานนั้น เป็นจำนวนตัวเลขที่ถูกคิดขึ้นมาตั้งแต่สมัยที่มีการเริ่มนับจำนวน

โดยมีตัวเลขหลากหลายรูปแบบถือกำเนิดขึ้นมามากมาย(จะไม่ขอกล่าวถึงเบื้องลึก เข้าเรื่องเลยละกัน)

- 1. เลขฐานหมายถึงอะไร

ตัวอย่างเช่น เลขฐาน10 จะมีสัญลักษณ์ 10ตัว แทนค่า10ค่าต่อ1หลักตัวเลข(คือ 0,1,2,3,4,5,6,7,8,9 ทั้งหมด10รูปแบบ)

ตัวอย่างเพิ่มเติม เลขฐาน2 จะมีสัญลักษณ์บ่งบอกถึงจำนวนเพียง 2 ตัวต่อหนึ่งหลัก(คือ 0,1)

- 1.1 เลขฐานที่ยังหลงเหลือและนิยมใช้ในปัจจุบัน

ปัจจุบัน เลขฐานที่หลงเหลืออยู่ให้ใช้ และเป็นที่นิยมมีอยู่เพียง 4 จำนวน(จริงๆแล้วมีอีก แต่ไม่เป็นที่นิยม)

นั่นคือ 1.เลขฐานสิบ,2.เลขฐาน16,3.เลขฐาน8และ4.เลขฐาน2 ที่ใช้เป็นมาตรฐานสากล

โดยจะสามารถเขียนสัญลักษณ์บ่งชี้ฐานของตัวเลขได้หลากหลายรูปแบบ

- 1.2 สัญลักษณ์ของเลขฐาน

วิธีที่ 1 เขียนอักษรย่อ ของชื่อสากลเลขฐานนั้นๆไว้ด้านหลังของจำนวนตัวเลข โดยทั้ง 4 จำนวนที่กล่าวมา มีชื่อสากลดังนี้

เลขฐานสิบ[Decimal Number] มาจากคำว่า dec-(เป็นพรีฟิกส์ pref.)แปลว่าสิบ deci-(เป็นพรีฟิกส์ pref.)แปลว่า1ใน10 (เช่น Decimetre หมายถึง หนึ่งในสิบเมตร)

อักษรย่อที่นิยมใช้ของ Decimal Number คือ "D" ส่วนคำย่อคือ DEC

เลข ฐานสิบหก[Hexadecimal Number] มาจากคำว่า hex(เป็นพรีฟิกส์ pref.)แปลว่าจำนวน6 ผสมกับคำว่าDecimal รวมกันเป็น Hexadecimal แปลว่าจำนวนทั้งสิบหก

อักษรย่อที่นิยมใช้ของ Hexadecimal Number คือ "H" ส่วนคำย่อคือ HEX

เลขฐานแปด[Octal Number] มาจากคำว่า oct-(เป็นพรีฟิกส์ pref.)แปลว่าแปด,ซึ่งมีแปด เช่นคำว่า octahedronแปลว่ารูปแปดเปลี่ยม octopus(เพราะปลาหมึกมีหนวดแปดเส้น ที่หัวกลมๆน่ะ)

อักษรย่อที่นิยมใช้ของ Octal Number คือ "O" ส่วนคำย่อคือ OCT

เลขฐานสอง[Binary Number] มาจากคำว่า bi-(เป็น abbr.)หมายถึงสอง,คู่สอง เช่นคำว่า bicentennial แปลว่า 2ศตวรรษ ,ทุกๆ200ปี

อักษรย่อที่นิยมใช้ของ Binary Number คือ "B" ส่วนคำย่อคือ BIN

Public IP และ Private IP

ความหมายของ Public IP

-ทุกครั้งที่เราเชื่อมต่ออินเตอร์เน็ต เครื่องของเราจะถูกกำหนดหมายเลข IP Address จากเครื่องเซิร์ฟเวอร์ของผู้ให้บริการอินเตอร์เน็ตที่เราใช้งานอยู่ โดยแต่ละครั้งที่เชื่อมต่อจะได้หมายเลข IP ไม่ซ้ำกัน เช่นเมื่อเชื่อมต่อครั้งแรกอาจได้หมายเลข IP เป็น 203.113.40.130 แต่เมื่อสายหลุด แล้วทำการเชื่อมต่อใหม่จะได้รับหมายเลข IP เป็น 203.113.50.159 ซึ่งหมายเลข IP ที่ได้รับจากเครื่องเซิร์ฟเวอร์ของผู้ให้บริการอินเตอร์เน็ต จะถุกเรียกว่าเป็น Public IP หรือเรียกง่ายๆ ว่า IP จริง

ความหมายของ Private IP

-คอมพิวเตอร์ที่ถูกเชื่อมต่อเป็นเครือข่าย LAN เพื่อใช้งานตามบ้านหรือบริษัท ต่างๆ จะถูกกำหนดหมายเลข IP โดย ผู้ดูแลระบบนั้นๆ(ADMIN)

เช่น หากต้องการนำคอมพิวเตอร์ 5 เครื่องมาเชื่อมต่อเป็นเครือข่ายเล็กๆ เราก้ต้องกำหนดหมายเลข IP ให้คอมพิวเตอร์ทั้ง5เครื่อง โดยแต่ละเครื่องต้องได้รับหมายเลขไอพีไม่ซ้ำกัน ซึ่งการกำหนดหมายเลข IP ในแต่ละเครื่องในเครือข่ายเรา หมายเลข IP นี้จะถูกเรียกว่า Private IP หรืออย่างง่ายๆว่า IP ปลอม

และวิธีการตรวจสอบง่ายที่จะรู้ว่า เป็นIP จริง หรือ IP ปลอม ไปที่

www.ip2location/free.php

ถ้า IP จริง จะปรากฏชื่อผู้ให้บริการอินเตอร์เน็ต ตรงหัวข้อ ISP

ถ้า IP ปลอม ที่หัวข้อ ISP จะปรากฏข้อความ "PRIVATE IP ADDRESS LAN"

SNMP คือ

SNMP ย่อมาจาก Simple Network Management Protocol เป็นโปรโตคอลที่อยู่ระดับบนในชั้นการประยุกต์ และเป็นส่วนหนึ่งของชุดโปรโตคอล TCP/IP โดยมีสถานีจัดการเครือข่ายส่วนกลางทำหน้าที่ดูแล ตรวจสอบ และควบคุมทำงานของอุปกรณ์เครือข่าย

SNMP ได้รับการพัฒนาขึ้นมาตั้งแต่ในทศวรรษที่ 1980 เพื่อให้สามารถจัดการกับชนิดและปริมาณข้อมูลที่มีในช่วงเวลานั้น ต่อมาเมื่อมีการพัฒนาระบบเครือข่ายขนาดใหญ่มากขึ้นใช้งานทำให้พบข้อบกพร่อง ที่สำคัญข

องโพรโตคอลนี้ คือการรักษาความปลอดภัย เนื่องจาก Hacker ในปัจจุบันมีความสามารถในการเข้าไปแก้ไขข้อมูล อปุกรณ์(switch,router)ที่ต่ออยู่ได้ง่าย โดยการส่งคำสั่งผ่าน SNMP โดยกำหนด OID เพื่อระบุ ว่าจะเปลี่ยนค่าใน MIS (Management Information Base ) ที่ใด

ซึ่งใน MIS ก็จะมี record หรือ ตัวแปรมากมาย จึงมีการกำหนดชื่อ และวิธีการเข้าถึงตัวแปรเหล่านั้นจึงจะกำหนด สิ่งที่ต้องการทราบหรือ จะเปลี่ยน โดยระบุจาก OID

องค์ประกอบ Harddisk

ฮาร์ดดิสก์ประกอบด้วยแผ่นแม่เหล็กรูปวงกลมสำหรับใช้เก็บข้อมูล การเก็บข้อมูลลงในฮาร์ดดิสก์จำเป็นต้องมี การแบ่งแผ่นแม่เหล็กออกเป็นส่วนๆ คือ

-แทรค(Track) หมายถึง เส้นรอบวงของแผ่นแม่เหล็ก

-เซคเตอร์(Sector)หมายถึง ส่วนย่อยๆของแทรค

-และ ไซลินเดอร์ (Cylinder)หมายถึง เส้นรอบวงของแผ่นแม่เหล็กทุกๆแผ่นรวมกัน

การจัดเนื้อที่แผ่นแม่เหล้กออกเป็นส่วนๆเป็นหน้าที่ของระบบไฟล์(File System)

หลังจากที่ระบบไฟล์ทำการกำหนดส่วนต่างๆของฮาร์ดดิสก์แล้ว จะทำการกำหนดหน่วยย่อยที่สุดสำหรับการเก็บข้อมูลเรียกว่า

"คลัสเตอร์(Cluster)" โดยขนาดของคลัสเตอร์จะขึ้นอยู่กับขนาดของฮาร์ดดิสก์และ ระบบ ไฟล์ที่ใช้